Écouter cet épisode aussi sur :

Résumé

La « Fiche IA DATA #12 » examine la menace que représente le darknet pour les sociétés de gestion et l’industrie du capital-investissement. Il commence par définir le darknet en le distinguant du surface web et du deep web, soulignant ses usages légitimes et illégaux. Le texte explique ensuite pourquoi le secteur du Private Equity est particulièrement vulnérable en raison des risques réputationnels, opérationnels, juridiques et stratégiques. Il fournit également des exemples concrets de signaux faibles à surveiller et propose des stratégies pour les fonds afin de réagir et de se protéger, incluant la veille, l’audit de surface d’attaque et la sensibilisation des équipes. Enfin, il résume les points clés à retenir concernant la nature et l’impact du darknet sur la cybersécurité.

NB : le podcast de BODIC est généré par l’outil d’IA NotebookLM à partir du contenu de cette fiche PDF écrite par l’équipe Bodic

Introduction

Le darknet, souvent fantasmé ou caricaturé, constitue une zone grise d’internet où se développent des usages aussi légitimes que criminels. Pour les fonds, il représente un risque croissant mais invisible, encore peu intégré dans les grilles de due diligence.

Comprendre le darknet en 3 couches

Pour bien situer le darknet, il faut distinguer trois niveaux d’Internet :

- Surface web : ce que tout le monde utilise au quotidien.

- Ex : sites indexés par Google, accessibles via un navigateur classique) ;

- Deep web : contenu non indexé, mais légal et accessible avec les bons accès.

- Ex : intranet d’entreprise, bases de données en ligne, messageries privées, interface d’admin, API privées ou protégées) ;

- Darknet : espace intentionnellement caché, accessible uniquement via des outils spécifiques comme le réseau TOR, souvent utilisé pour préserver l’anonymat des utilisateurs.

Darknet : de quoi parle-t-on ?

- Né à l’origine pour des besoins militaires, puis popularisé via TOR et les cryptomonnaies

- Accès restreint, usage de messageries chiffrées, forums fermés

- Usages légitimes (journalisme, dissidence) vs usages illicites (CaaS, ventes illégales, blanchiment)

Pourquoi le Private Equity est concerné ?

- Risque réputationnel : données sensibles d’un portefeuille exposées ou vendues

- Risque opérationnel : vulnérabilités IT découvertes ou commercialisées sur le darknet (ex : accès VPN à vendre)

- Risque juridique : non-conformité RGPD ou négligence dans la gestion des fuites

- Risque stratégique : concurrents ou attaquants accédant à des documents confidentiels

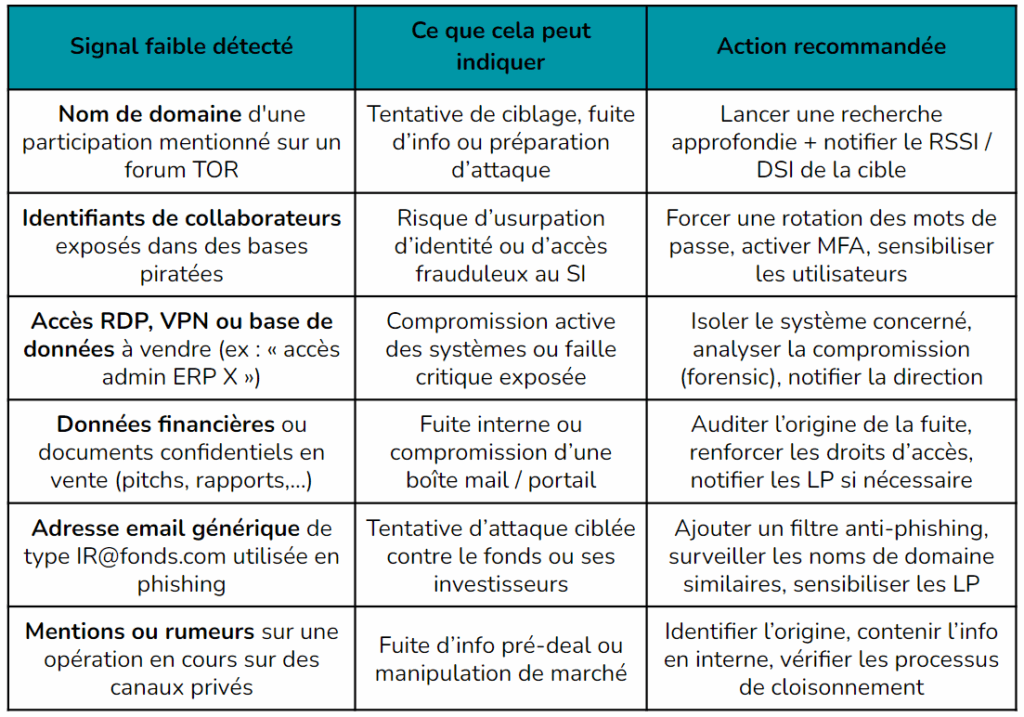

Exemples de signaux faibles à surveiller

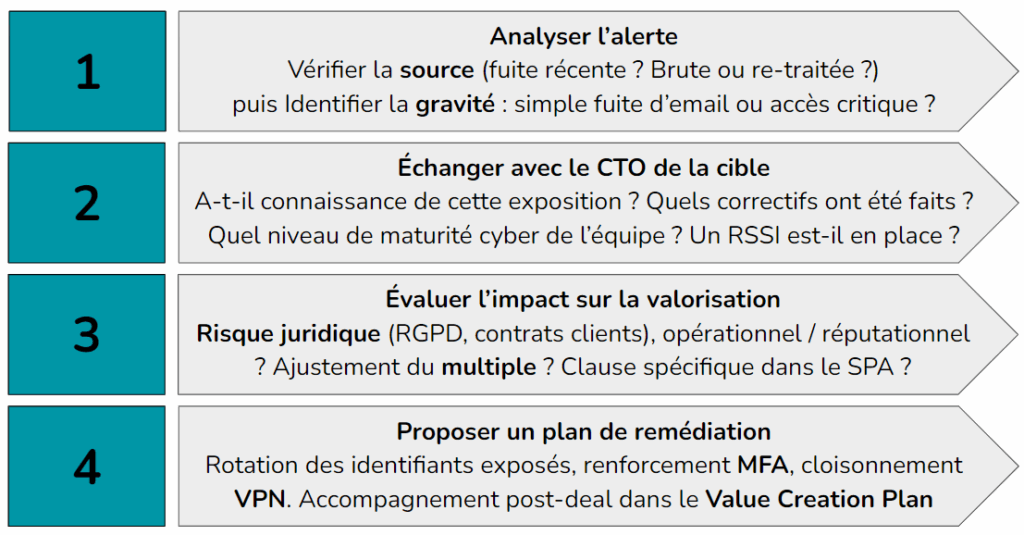

Comment les fonds peuvent réagir ?

- Mettre en place une veille darknet structurée, avec des outils ou partenaires capables de détecter les fuites, identifiants compromis ou tentatives de revente de données critiques (dashboards, accès VPN, …) ;

- Auditer la surface d’attaque numérique des participations, en identifiant les points d’exposition : emails professionnels présents dans des leaks, ports RDP ouverts, interfaces non protégées, VPN mal configurés.

- Sensibiliser les équipes internes (deal, portefeuille, relations investisseurs) aux signaux faibles issus du darknet : usurpation d’identité, phishing ciblé, fuites sur des opérations sensibles en cours.

- Intégrer le risque darknet dans les grilles de due diligence IT & cyber, avec un score d’exposition et alertes en cas de compromission avérée.

- Prévoir un plan de réponse en cas de détection : com maîtrisée, traçabilité juridique, notification LP, mesures de remédiation, …

Mise en pratique (exercice)

Vous êtes en phase d’audit sur une cible tech (SaaS B2B, 120 personnes, forte croissance).

Un partenaire cybersécurité vous signale que :

- des identifiants avec domaines @starttarget.com apparaissent sur un forum darknet ;

- un accès VPN admin à distance semble en vente (port RDP exposé) ;

- un document marketing confidentiel est listé dans un bundle à vendre.

Que faites-vous ?

À retenir

- L’essor du Cybercrime-as-a-Service (CaaS) démocratise l’accès aux outils d’attaque ;

- Le darknet n’est pas “immense” mais stratégiquement dense ;

- L’anonymat est relatif : le FBI et Europol ont déjà démantelé plusieurs réseaux ;

- Certains fonds plus avancés incluent déjà le dark web monitoring dans leur stratégie cyber.

Conclusion

Vous souhaitez aller plus loin ?

BODIC vous accompagne pour mettre en place une démarche IA/Data efficace et souveraine, tout en aidant vos équipes à monter en compétences.

📩 Contactez-nous dès aujourd’hui : contact@bodic.eu